스캐닝(Scanning)

- 목표 네트워크에서 동작중인 시스템과 해당 시스템에서 사용 중인 OS 및 서비스 탐색

- Open Port, OS 버전, 동작 중인 서비스, 서비스 취약점 등 다양한 정보 획득 가능

스캐닝 동작과정

- 질의(Reqeust)와 응답(Response) 메커니즘

ex) ping

- 가장 기본적인 스캔 방법으로 ICMP를 사용

- Echo Reqeust(Type 8)과 Echo Reply(type 0)으로 대상 시스템의 활성화 여부를 알 수 있음

- TTL(Time to Live) 값이 운영체제 상이하여 운영체제의 종류 추측 할 수 있음

플래그설명

| URG | 헤더의 마지막 필드인 긴급 포인터의 내용을 실행 |

| ACK | 확인 번호 필드가 유효 |

| PSH | 송신자에게 높은 처리율을 요구 |

| RST | TCP 연결을 다시 설정 |

| SYN | 연결 요청과 설정, 확인 응답에서 순서 번호를 동기화 |

| FIN | TCP 연결을 종료 |

Nmap

- 라이브 스캐닝 도구

- 라이브 호스트 스캔, 호스트 정보 스캔, 포트 스캔, 방화벽 사용 감지, 보안 취약점 검사 등 다양한 기능을 제공

옵션설명

| -p | 지정된 포트만 스캔 |

| -sn | 라이브 호스트 ping 스캔 |

| -sT | TCP Open Scan |

| -sS | TCP SYN Scan (TCP Half Open Scan) |

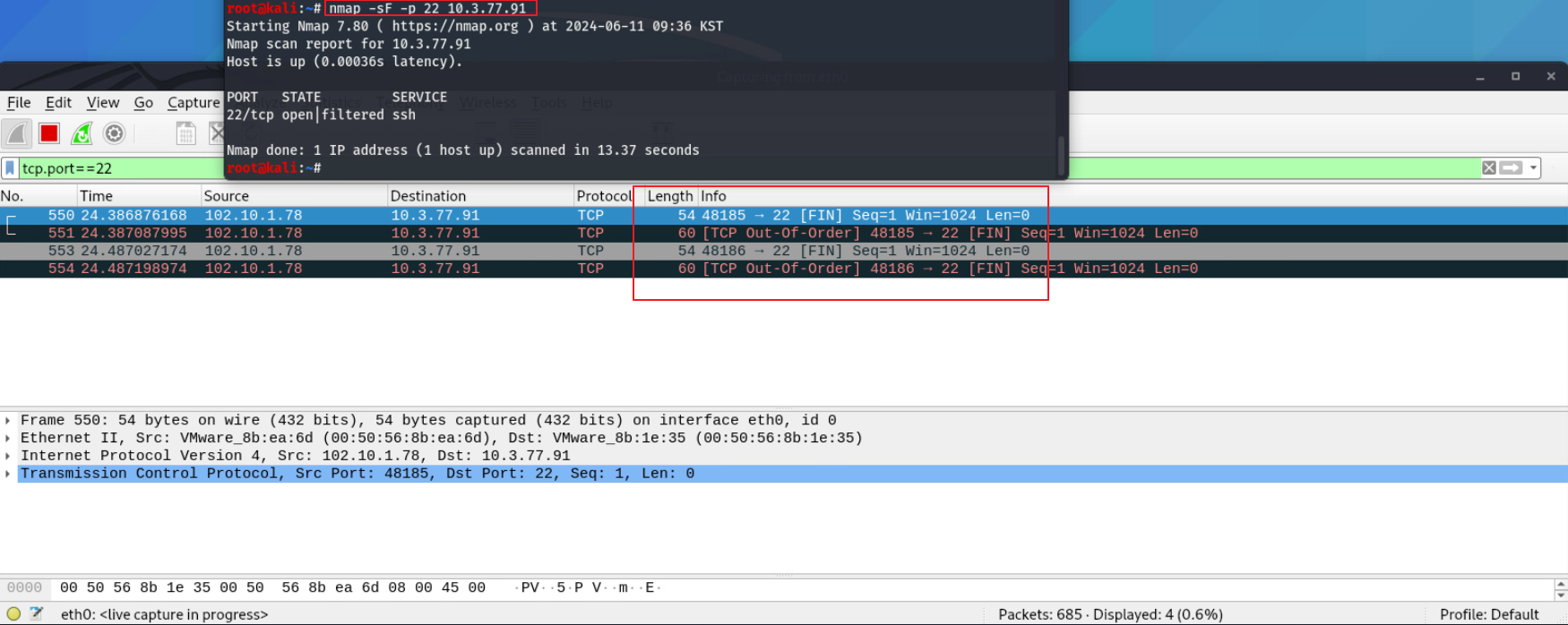

| -sF | FIN Scan |

| -sX | X-Mas Scan |

| -sN | NULL Scan |

그림1처럼 nmap -sn을 사용하여 IP를 찾고 찾은 IP중 -p를 1-1000 사이의 열려있는 포트를 확인 할 수 있다.

TCP Open SCAN

- 열린 포트에 대해 세션을 성립(3-Way Handshaking) 시킴으로써 포트의 활성화 상태를 파악

- SYN 패킷에대한 응답으로 SYN/ACK가 도착하면 ACK 패킷을 보냄

- 세션이 성립되기 때문에 공격 대상 시스템에 로그가 남음

스텔스(Stealth) SCAN

- 세션을 완전히 성립하지 않고 수행하는 스캔

- 공격 대상 시스템에 로그가 남지 않기 때문에 어떤 IP 공격자가 스캔했는지 알 수 없음

- 공격 대상을 속이고 자신의 IP를 숨기는 스캔을 통칭

- TCP Half Open 스캔, FIN 스캔, NULL 스캔, M-MAS 스캔

TCP Half Open SCAN

- 공격 대상으로부터 SYN/ACK가 도착하면 포트가 열려있는 것으로 판단하고 연결 종료 (세션 미성립)

FIN SCAN

- TCP 패킷 헤더 - Control Bit

- 어떤 TCP 패킷 종류로 스캔하는 가에 따라 FIN SCAN, NULL SCAN, X-MAS SCAN으로 나뉘어짐

- TCP 패킷 헤더의 Control Bit (6 Bit)로 TCP 패킷의 종류와 특성을나타냄

X-MAS SCAN

- TCP 패킷의 헤더 Control Bit (6Bit)를 모두 또는 일부 값들을 1로 설정하여 공격 대상에 전달

- 포트가 열린 경우에는 응답이 없으며, 포트가 닫힌 경우에는 RST 패킷이 응답으로 옴

NULL SCAN

- TCP 패킷 헤더의 Control Bit (6Bit)를 모두 0으로 설정하여 공격 대상에 전달

- 포트가 열린 경우에는 응답이 없으며, 포트가 닫힌 경우에는 RST 패킷이 응답으로 옴

TCP 단편화(Fragmentation) SCAN

- 방화벽을 우회하기 위해 TCP 헤더를두개로 나누어 전송하는 방법

- 첫 번째 패킷에는 Source IP 주소와 Destination IP 주소를, 두 번째 패킷에는 port 번호를 포함시켜 보냄

- IDS 우회에는 어려움

시간차 SCAN

- 2가지 방법

- 방화벽과 IDS 처리 용량의 한계를 넘게 하기 위해 아주 짧은 시간 동안 많은 패킷을 보내는 방법

- 방화벽과 IDS 패킷 패턴에 대한 정보를 얻기 힘들게 하기 위해 아주 긴 시간 동안 많은 패킷을 보내는 방법

UDP SCAN

- 포트가 열린 경우에는 응답이 없으며, 포트가 닫힌 경우에는 ICMP Unreachable응답이 옴

- UDP 패킷이 네트워크를 통해 전달되는 동안 라우터나 방화벽에 의해 손실될 수 있기 때문에 비교적 신뢰도가 낮음

결론

보안기사 시험을 위해 스캐닝 관련하여 공부를 많이 했었는데 이렇게 기회가 되어 스캐닝을 준비를 하고 실습을 해보았는데 매우 유익하다고 생각이 든다. 키사아카데미 교육을 들으면서 가장 유익하고 제일 재밌었던 것 같다. 다른 아카데미와 시간이 겹쳐 마지막에 몰아서 들었는데도 상당히 좋았다,

참조

http://www.duduit.co.kr/

www.duduit.co.kr

https://academy.kisa.or.kr/main.kisa

academy.kisa.or.kr

'정보보안 > 모의해킹' 카테고리의 다른 글

| 루트킷 (RootKit) (0) | 2024.06.19 |

|---|---|

| [모의해킹] 백도어(Backdoor)와 백도어의 종류 (패스워드 크래킹, 루트킷 등) (0) | 2024.06.17 |

| [모의해킹] 중간자공격 (Man In The Middle Attack, MITM) (0) | 2024.06.14 |

| [모의해킹] ARP Spoofing (0) | 2024.06.13 |

| [모의해킹] 스푸핑(Spoofing) ICMP, DNS, DHCP (0) | 2024.06.12 |